«المحمول».. هاتف ذكي و«ملعب» للقراصنة

القراصنة يستغلون الأعياد والمناسبات لتكثيف هجماتهم. أرشيفية

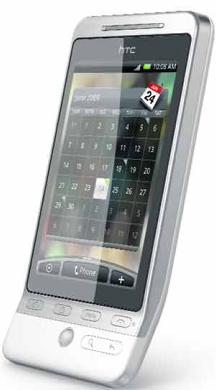

ربما كانت النقلة الواسعة في صناعة الهواتف المحمولة دفعتها لتنافس أجهزة الحاسوب من حيث أهمية محتوياتها، وتعدد استخداماتها، الأمر الذي دفع الشركات المصنعة للهواتف إلى الالتفات لتقنيات الحفاظ على أمن المعلومات التي تحتويها. ولاتزال نظرة المستخدمين لهذه الوسيلة الذكية تقليدية إلى حد ما، حيث تعامل كأي هاتف عادي، على الرغم من حساسية المحتوى الذي قد يشمل صوراً أو مقاطع فيديو أو أرقاماً سرية. وعلى الرغم من أنها هواتف ذكية، إلا أنها تعد « ملعبا للقراصنة».

|

الوسيلة الأفضل

يقول مراقبون إن الهواتف الذكية يمكن أن تكون الفائز على المدى الأطول، مع فقدان أجهزة الكمبيوتر المحمولة لهيمنتها كنقطة العبور الرئيسة إلى الإنترنت. وأعلنت شركات لأجهزة الكمبيوتر الشخصية، مثل «آسر» و«دل»، في الآونة الأخيرة، عن عمليات إطلاق هواتف ذكية. ويتساءل المحلل في «ماكواير سكيوريتي»، وارن لاو، «هل يمكن لجهاز كمبيوتر شخصي أن يعمل في ثوانٍ ويزودني بالمعلومات التي أحتاجها، بينما أنا أسير في الشارع؟ على الأرجح لا، وأعتقد أه لهذا السبب، ستكون الهواتف الذكية الأفضل على الأرجح في ما يتعلق بسهولة الحركة».

|

وتذكر صحيفة «لوماتان» السويسرية أن المخاطر الأمنية على الهواتف من «الهاكرز» تتزايد يوما بعد آخر، مع انتشارها الواسع، لتكون الأكثر شعبية هذا العام من بين الوسائل الأخرى، حسب الصحيفة. وتنافست كل من «آبل» و«نوكيا» و«غوغل»لإنتاج أفضل الأجهزة وأكثرها جاذبية للمستخدم. وبإمكان الهواتف الذكية الوصول إلى كل المعلومات والبيانات الموجودة على شبكة الإنترنت وتخزينها، بما في ذلك الرسائل الإلكترونية والاتصال عبر الشبكات الاجتماعية.

ويتوقع خبراء أن تكون الهواتف الذكية هدفاً للقراصنة والمحتالين في ،2010 وسيكون الاستهداف بالحجم نفسه الذي تتعرض له أجهزة الكمبيوتر. وعادة ما يترصد قراصنة الكمبيوتر البيانات الشخصية، مثل الأسماء والعناوين وأرقام البطاقات الائتمانية والدخول على الحسابات البنكية. ويعتقد متخصصون في مجال التقنية أن الهواتف ستجلب المزيد من المحتالين المحترفين، بعد استخدامها في دفع الفواتير إلكترونياً، ما يستدعي إجراء تحصينات رقمية، قبل المجازفة بشراء أي شيء عبر الهاتف، وذلك بتحميل مضاد للفيروسات قادر على منع المتسللين.

وينصح الخبراء باستخدام كلمة السر لحماية الجهاز من الاختراق، بالإضافة إلى الرمز الشخصي لحماية بطاقة «جي إس إم»، وتفعيل خاصية «وضعية الاستعداد» التي تتطلب إعادة إدخال كلمة السر، لمزيد من الحماية. وينصحون أيضاً باختيار كلمة يصعب التكهن بها، تمزج بين الحروف والرموز، على أن يتم تغييرها بشكل منتظم. وفي سياق متصل، تم التحذير من تبادل الملفات عبر «البلوتوث» بشكل عشوائي، وألا يستقبل الهاتف ملفاً من جهاز غير معروف، خصوصاً في مكان عام. وبمجرد السماح بالتحميل، قد يكون صاحب الهاتف ضحية لمحتال يقوم بتثبيت برنامج تجسس. ويفضل البقاء في وضعية «المخفي» أو تعطيل خاصية البلوتوث. وحتى الرسائل النصية القصيرة، يمكنها أن تجلب الشفرات الخبيثة. وينطبق الأمر نفسه على الرسائل المتعددة الوسائط «إم إم إس»، حيث تندس الشيفرة الخبيثة وراء صورة أو مقطع فيديو، لتنقل بيانات الهاتف المخترق إلى جهات غير معروفة.

حالات التصيد

يستغل القراصنة مواسم الأعياد والمناسبات الخاصة، لتكثيف هجماتهم ومضاعفة عمليات الاحتيال. وتتلقى الهواتف في هذه الفترات عدداً كبيراً من الرسائل، وتكون الفرصة مناسبة للتسلل عبر رسالة معايدة أو صورة جميلة. وتذكر شركات مكافحة الفيروسات والقرصنة أن حالات «التصيد» التي استهدفت الهاتف المحمول شهدت ارتفاعاً في الأشهر الأخيرة. والتصيد محاولة الحصول على المعلومات الخاصة بمستخدمي الإنترنت، سواء كانت معلومات شخصية أو مالية، عن طريق الرسائل الإلكترونية أو مواقع الإنترنت التي تبدو كأن شركات موثوقة أو مؤسسات مالية وحكومية، كالبنوك الالكترونية وغيرها.

وتوفر شركات متخصصة في مجال الهواتف الذكية خصائص التتبع والتحكم عن بعد، وتمكن الأولى من تتبع الهاتف عبر الـ«جي بي إس» ومعرفة مكانه بدقة. ويستطيع مستخدم «آي فون»، حسب صحيفة «ذي أدفرتايزر»، أن يحذف كل محتويات جهازه عن بعد، وذلك في حالة الضياع أوالسرقة، ما يعني أن المستخدم يجب أن يحافظ على نسخة لكل محتويات الهاتف، لأن الأخير معرّض للضياع في أي لحظة. وفي السياق نفسه، يمكن لمستخدم «بلاك بيري» حذف المحتويات عن بعد، من خلال برنامج خاص على الإنترنت يدعى «روب لوك»، أو «قفل مضاد للسرقة»، ويسمح للشخص بالدخول لمحتويات الـ«بلاك بيري» أو حذفها، في حالة الضياع. إضافة إلى ذلك، تتمتع هواتف «أندرويد» من «غوغل» بإمكانية مراقبتها وتتبعها عبر الإنترنت كذلك، من خلال موقع أنشئ خصيصاً لهذا الغرض.

![]() تابعوا آخر أخبارنا المحلية والرياضية وآخر المستجدات السياسية والإقتصادية عبر Google news

تابعوا آخر أخبارنا المحلية والرياضية وآخر المستجدات السياسية والإقتصادية عبر Google news