نصائح بالتريث قبل دفع فدية «فك التشفير».. وانتظار الحلول المجانية من شركات أمن المعلومات

النسخ الاحتياطي.. الوسيلة الفعّالة للوقاية من «فيروس الفدية»

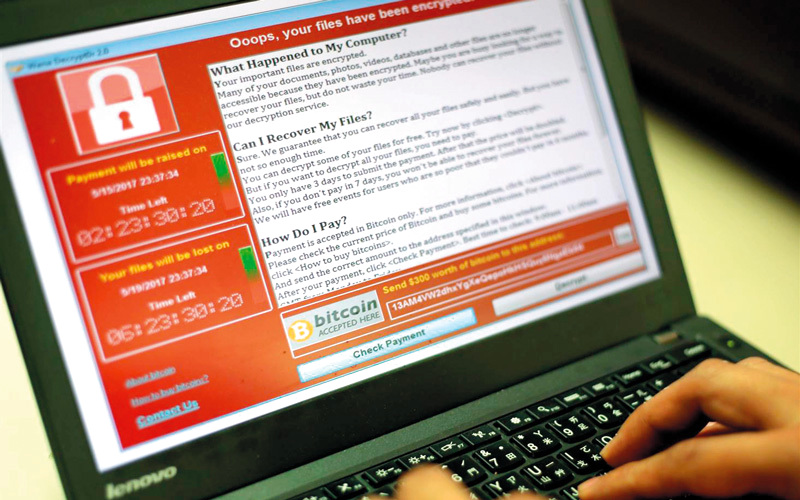

الفيروس يشفّر الأجهزة المصابة ويظهر نفسه للضحايا من خلال عرض رسائل طلب الفدية. أرشيفية

وقع ما حذّرت منه تقارير أمن المعلومات الصادرة مع بداية العام، من أن هجمات الابتزاز والفدية ستكون هي الأعلى حدوثاً وتأثيراً في عام 2017، لاسيما بعد الهجوم الإلكتروني الأخير لـ«فيروس الفدية» الذي حمل اسم «وانا كراي» وطال أكثر من 100 دولة.

|

التحديثات التلقائية يجب الحرص على أن تكون البرامج على أجهزة الكمبيوتر حديثة، إذ تحتوي معظم التطبيقات المستخدمة على نطاق واسع مثل «فلاش»، و«جافا»، و«كروم»، و«فايرفوكس»، و«إنترنت إكسبلورر»، و«مايكروسوفت أوفيس»، وأنظمة التشغيل مثل «ويندوز»، على ميزة التحديثات التلقائية، لذا يجب الإبقاء عليها قيد التشغيل، وعدم تجاهل الطلبات من هذه التطبيقات لتثبيت التحديثات. • هدف الفيروس حرمان المستخدم من بياناته وملفاته على الكمبيوتر دون محوها أو تدميرها. • شركات طرحت مفاتيح تشفير مجانية لفيروسات «بارت للتشفير والفدية» يونيو الماضي. |

وأوصى الخبراء بأن عمل نسخة احتياطية من البيانات على الفور، هو الوسيلة الفعالة في جعل الفيروس بلا قيمة، ومن ثم تفادي التعرض للابتزاز. أما إذا كانت الإصابة قد وقعت ولا توجد نسخة احتياطية من البيانات، فيفضل التريث قليلاً قبل التورط في دفع فدية فك التشفير، إذ إن من المحتمل التوصل إلى مفتاح فك التشفير، وطرحه مجاناً من قبل شركات أمن المعلومات المتخصصة.

سيناريو الهجوم

تشير التداعيات التي صاحبت الهجوم الإلكتروني، إلى تنفيذ انتشار واسع النطاق خلال فترة زمنية قصيرة، في سلوك يدل على أن سيناريو التنفيذ تم على مراحل بدأت بإعداد الفيروس، وهو كود برمجي من النوع الخبيث، تم تصميمه ليقوم بمهام محددة، تتمثل في زرع نفسه في أجهزة الكمبيوتر التي تصادفه، سواء بعد التنزيل مع صورة، أو فيديو، أو بعد الوصول إليها كـ«ملف ملحق» في رسالة خادعة وزائفة، أو في صورة رسالة معاد إرسالها من كمبيوتر تمت إصابته من قبل.

بعد ذلك، يتواصل الفيروس بشكل فوري مع مركز السيطرة والتحكم، ويعيد إرسال نفسه لأجهزة جديدة، باستغلال الأسماء وعناوين البريد الإلكتروني.

وتأتي المهمة الكبرى، وهي تشفير كل الملفات والمجلدات الموجودة على الكمبيوتر الذي يثبت نفسه عليه لحظة تلقي الأمر بذلك، وغلقها تماماً بطريقة لا يمكن فكها، إلا من خلال مفتاح التشفير الذي يملكه المهاجمون.

السيطرة والتجنيد

يدخل الفيروس في مرحلة تعرف ببناء مركز القيادة والسيطرة، وهي مرحلة يقوم فيها المهاجمون بإعداد أجهزة كمبيوتر خادمة قوية متخفية في الـ«ويب العميقة» أو الـ«ويب السوداء»، والتي يصعب الوصول إليها وتعمل كمركز للقيادة والسيطرة على جميع نسخ الفيروس التي سيتم نشرها لاحقاً عبر الأجهزة.

أما مرحلة الحشد والتجنيد، فهي المرحلة التي يبحث فيها المهاجمون عن أجهزة كمبيوتر شخصية وخادمة تتضمن نقاط ضعف أمنية، وتحديد أماكنها ومعرفة عناوينها الرقمية، والنفاذ إليها والسيطرة عليها لتجنيدها في عملية نشر الفيروس.

نشر الفيروس

تتعلق المرحلة الرابعة من العملية، بنشر الفيروس، تليها مرحلة إعادة النشر والتوسع، وصدور أوامر التشفير، وهي المرحلة التي قامت فيها جميع الفيروسات التي تم بثها وتثبيتها، بشن الهجوم فعلياً على مسارين، الأول هو تشفير الأجهزة المصابة وإظهار نفسها للضحايا، من خلال عرض رسائل طلب الفدية بعد تشفير البيانات، والثاني إعادة إرسال نفسها لكل ما يمكن أن تصل إليه من أجهزة جديدة.

وتأتي المرحلة الأخيرة من العملية والمتمثلة بتفعيل التواصل مع أجهزة القيادة والسيطرة بكامل طاقته، ليتم من خلاله تلقي الفدية لمن يدفع عبر استخدام عملة «بيتكوين»، وإرسال مفاتيح فك التشفير لمن دفع بالفعل، في حال قرر المهاجمون ذلك.

كيفية التصرف

يقوم كل السيناريو السابق على نقطة محورية واحدة، هي حرمان من يتعرض للإصابة من الوصول إلى كل ما يملكه من معلومات وبيانات وملفات على الكمبيوتر دون محوها أو تدميرها، وجعل إزالة هذا الحرمان مرتبطاً بدفع الفدية، لذلك فإن وسائل التعامل مع مثل هذا الهجوم أو الفيروس تكون كالتالي:

أولاً: إذا كانت الإصابة وقعت بالفعل، ولدى المستخدم نسخة احتياطية من البيانات، فعليه أن يفصل الكمبيوتر عن الشبكة تماماً على الفور، ومحو النسخة المشفرة وإزالة الفيروس، ثم تحميل نسخة جديدة من البيانات الاحتياطية.

ثانياً: إذا كانت الإصابة لم تحدث بعد، فلابد من عمل نسخة احتياطية من البيانات والاحتفاظ بها في مكان مؤمّن جيداً، ليكون مستعداً لتنفيذ السيناريو السابق.

ثالثاً: إذا كانت الإصابة وقعت ولا يوجد نسخة احتياطية من البيانات، فالأفضل عدم التورط بسرعة في دفع الفدية، إذ إن من المحتمل جداً طرح مفتاح فك التشفير خلال وقت قصير، على غرار ما حدث مع فيروسات «بارت للتشفير والفدية» التي ظهرت في يونيو 2016، ثم تمكنت شركات أمن معلومات بالتعاون مع الشرطة الرومانية من طرح مفاتيح تشفير مجانية لها.

تعليمات للوقاية

تبقى إجراءات الوقاية هي الطريقة الفضلى والأكثر فعالية في التعامل مع هذا الفيروس أو غيره، وأهمها عدم تنزيل أي تطبيق أو ملف من خارج الأماكن الموثوق بها، والالتزام بالحصول على التحديثات الأمنية الخاصة بكل التطبيقات كلما أتيح ذلك.

ومن إجراءات الوقاية: عدم فتح أي رسائل نصية أو رسائل بريد الكتروني مشبوهة أو واردة من جهة غير معلومة، لاسيما إذا كان سطر الموضوع مشكوكاً فيه، واستخدام حلول وسياسات أمنية موثوق بها، وعدم إيقاف ميزات الأمان المتقدمة. كما ينصح بالحرص الشديد عند تنزيل ملفات «بي دي إف» أو «مايكروسوفت أوفيس» هذه الأيام، والأفضل التوقف عن ذلك إن إمكن، فضلاً عن عدم تفعيل وحدات «ماكرو» في أي مستند مرفق يصل بالبريد الإلكتروني.